Es una realidad innegable que la inteligencia artificial (IA) gobierna el mundo, y vivimos la cuarta revolución industrial, más aún con la implementación inalámbrica de la red 5G.

Todo esto, sin duda revertirá en agudizar los cambios vertiginosos de los últimos decenios, potencializándose con mayor agresividad ad portas de la década del veinte.

Sin embargo, no todo el avance científico es beneficioso para la sociedad, contrariamente al desarrollo de las Nuevas Tecnología de información y comunicación (NTICs), también ha traído consigo la mutación de las conductas delictógenas en desmedro de la nueva sociedad informática que gobierna el planeta.

No obstante, los países centros gozan de una uniforme legislación en materia de criminalidad informática, Latinoamérica recién en el último lustro se ha preocupado por su adhesión al Convenio de la cibercriminalidad (Budapest-Hungría). Así tenemos en la región a Chile, Argentina, Paraguay, Colombia y Perú, por el camino de la posmodernidad, en la protección penal en materia de delitos cibernéticos.

Conductas delictógenas e IA

Entre los más frecuentes hallamos el Carding: Se trata de una forma de estafa online que consiste en acceder ilegalmente a los datos de una tarjeta, ya sea de débito o de crédito, básicamente la forma en la que acceden a estos datos es de manera aleatoria, es decir: no tienen una víctima potencial, todo lo hacen al azar. Para conseguirlos, utilizan una serie de programas o softwares, que mediante algoritmos generan varias combinaciones.

Phishing: Apunta a la acción de intentar adquirir información confidencial suplantando la imagen de una persona o entidad. El objetivo con el que operan los delincuentes online, es el de conseguir datos privados sobre identidades, o cualquier medio que le asegure al agente usarlas para fines dolosos.

El Pharming: Es una forma de fraude en línea basado en redirigir el tráfico de un sitio web de confianza hasta una página web fraudulenta. El ciberdelincuente suplanta una página web y la configura de manera que pueda extraer la información que en ella digite el usuario. Esta singularidad está diseñada para la sustracción de datos o la infección de virus informáticos.

El Keylogging: Es mundialmente conocido como el “rastreador de teclados”. Este oscuro accionar punible lo ejecuta un hacker y/o cracker, de manera que pueda grabar las pulsaciones de un teclado para a continuación registrarlas en un fichero, interpretarlas y hurtar información valiosa.

El Malware: Son los programas informáticos que una vez instalados en el ordenador o dispositivo móvil de la víctima sin su consentimiento, espían sus acciones y permiten obtener datos e informaciones del titular de la cuenta.

Fuga y sustracción de datos: Revelación de datos sino hay pago; espionaje e intimidación por ataques nacionales y agresiones basadas en fallas y sesgos de algoritmos y monetización de activos no monetarios; adicionalmente: utilización de suscripciones a través de tarjetas de regalo y tarjetas de llamadas; cacería de amenazas reversa: Grupos especializados que detectan, prueban y venden vulnerabilidades, entre otros.

Si el ciberataque bloquea parcial o totalmente un sistema informático, entorpece u obstruye su funcionamiento o la prestación de sus servicios, sería reprimido con pena privativa de libertad no menor de tres ni mayor de seis años y con ochenta a ciento veinte días multa, según la regulación nacional.

Uno de los más peligrosos y que han llenado las noticias internacionales, son los troyanos bancarios que migraron al malware de rescate, o ransomware, es un tipo de malware que impide a los usuarios acceder a su sistema o a sus archivos personales y que exige el pago de un rescate para poder acceder de nuevo a ellos. Las primeras variantes de ransomware se crearon al final de la década de los 80, y el pago debía efectuarse por correo postal.

Actualmente, los creadores de ransomware piden que el pago se efectúe mediante criptomonedas o tarjetas de crédito. La Banca mundial, regional y nacional, fue blanco intenso de estos ataques el 2019. El ransomware puede infectar su dispositivo informático de varias maneras: Uno de los métodos usuales en este momento es a través de spam malicioso, o malspam, que son mensajes no solicitados que se utilizan para enviar malware por correo electrónico.

El mensaje de correo electrónico puede incluir archivos adjuntos trampa, como PDF o documentos de Word. Además, puede contener enlaces a sitios web maliciosos u otras impensables modalidades que la delincuencia informática viene implementando.

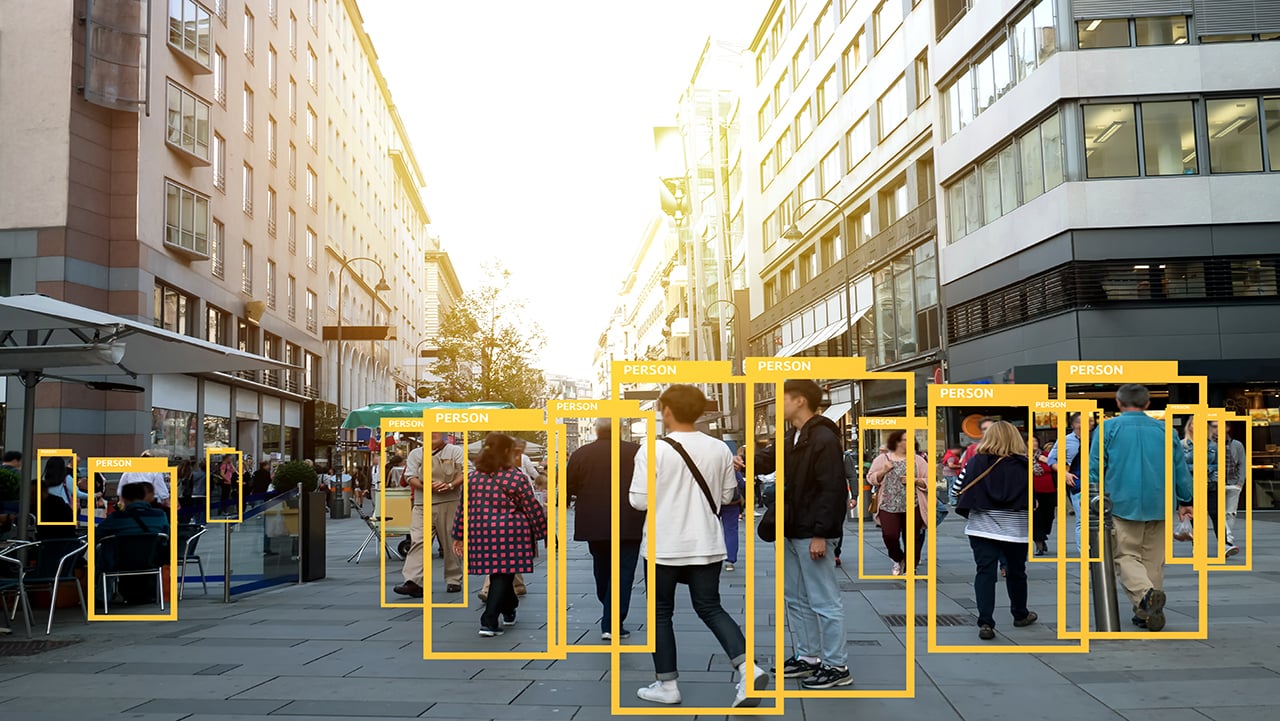

El internet de las cosas

Una de las características de la década del 20, será el internet de las cosas, vale decir que todas las cosas que nos rodean cotidianamente en nuestra casa y trabajo diario, estarán completamente conectados a la red, para muchos una fantasía que se anhelaba desde hace lustros y que ahora se aproxima a una realidad indiscutible.

Sin embargo, todavía el Estado no toma conciencia de lo que significa esta migración tecnológica y cómo va a repercutir en la vida habitual de los ciudadanos y de cómo toda nuestra información personal se expondrá significativamente a la cibercriminalidad.

He allí nuestra preocupación por llamar la atención a los legisladores, no sólo en perfeccionar nuestra legislación especial en materia de delitos informáticos, sino priorizando la información, promoción y difusión, a través de campañas locales, regionales y nacionales sobre las preocupaciones y vulnerabilidades del internet, en desmedro de los bienes jurídicos tutelados por la ley en materia de derecho penal informático, siendo los que nos gobernarán innegablemente los próximos años, debiendo trabajar ya para su prevención y control punitivo en el espectro nacional y transfronterizo.

Desafíos de la problemática jurídico penal

Nuestra legislación peruana en materia de delitos informáticos: Ley Nº30096 (2013) y su Modificatoria Ley Nº 30171 (2014), y con la dación del D.S. N°010-2019 (que ratifica el Convenio sobre la Ciberdelincuencia (Budapest-Hungría:2001). Con las reservas correspondientes en el marco de la R. Leg. N° 30913 (12/02/19), constituye el cierre del círculo en materia de investigación, persecución y sanción penal, conjuntamente con la apertura global de la cooperación internacional y poniéndonos al estatus jurisdiccional de los países del primer mundo.

De allí el reto del Estado, por continuar en la consolidación de la política criminal contra los delitos supraindividuales, entendiendo a la criminalidad informática como una nueva modalidad delictógena que es necesario combatir con sus mismas armas: La tecnología, destacando la capacitación y descentralización en el territorio nacional a los órganos formales de control del delito (Ministerio Público y División de Delitos de Alta Tecnología de la PNP), en pos de develar la afanada impunidad y de las cifras oscuras que aún conviven en el imaginario criminógeno de los delitos informáticos.

Si te interesa profundizar temas de legislación en materia de criminalidad informática, te invitamos a solicitar más información de nuestra Maestría en Derecho con Mención en Derecho Penal y Derecho Procesal Penal.